Web Proxy med SSL

At sikre din forbindelse til din GPU-server er en vigtig overvejelse for enhver udvikler. At sikre, at dit arbejde er tilgængeligt, samtidig med at sikkerheden opretholdes, er vigtigt, når du udvikler det næste store AI-projekt!

👮 For optimal sikkerhed og skalerbarhed, eksponer ikke dette endepunkt direkte til offentlige brugere. Implementer en dedikeret webserver til at håndtere brugerinteraktioner, som derefter vil kommunikere med din GPU-server. Denne arkitektur følger bedste praksis og industristandarder.

Simpel, sikker eksponering af en intern service til internettet

Denne skabelon giver en let måde for klienter at eksponere en intern service (HTTP eller WebSocket) til det offentlige internet via Trooper.AI router systemet. Den opretter automatisk et sikkert HTTPS endpoint med et gratis SSL-certifikat, samtidig med at trafikken videresendes til enhver intern port på klientens maskine.

Målet er enkelhed: installer en lille proxy, angiv to porte, og få øjeblikkeligt en sikker, eksternt tilgængelig URL.

Al trafik fra Webproxyens SSL-slutpunkt til din maskines offentlige port dirigeres i vores interne netværk og omgår fuldstændigt internettet. Dette er en væsentlig sikkerhedsfordel ved Trooper.AI.

Nøglefunktioner

1. Offentlig HTTPS-slutpunkt

Din interne service bliver tilgængelig under en *.secure.trooper.ai subdomæne, dirigeret gennem Trooper.AI-infrastrukturen med automatiske SSL-certifikater.

2. Fuld WebSocket-understøttelse

Skabelonen videresender både standard HTTP-trafik og WebSocket-forbindelser uden yderligere konfiguration.

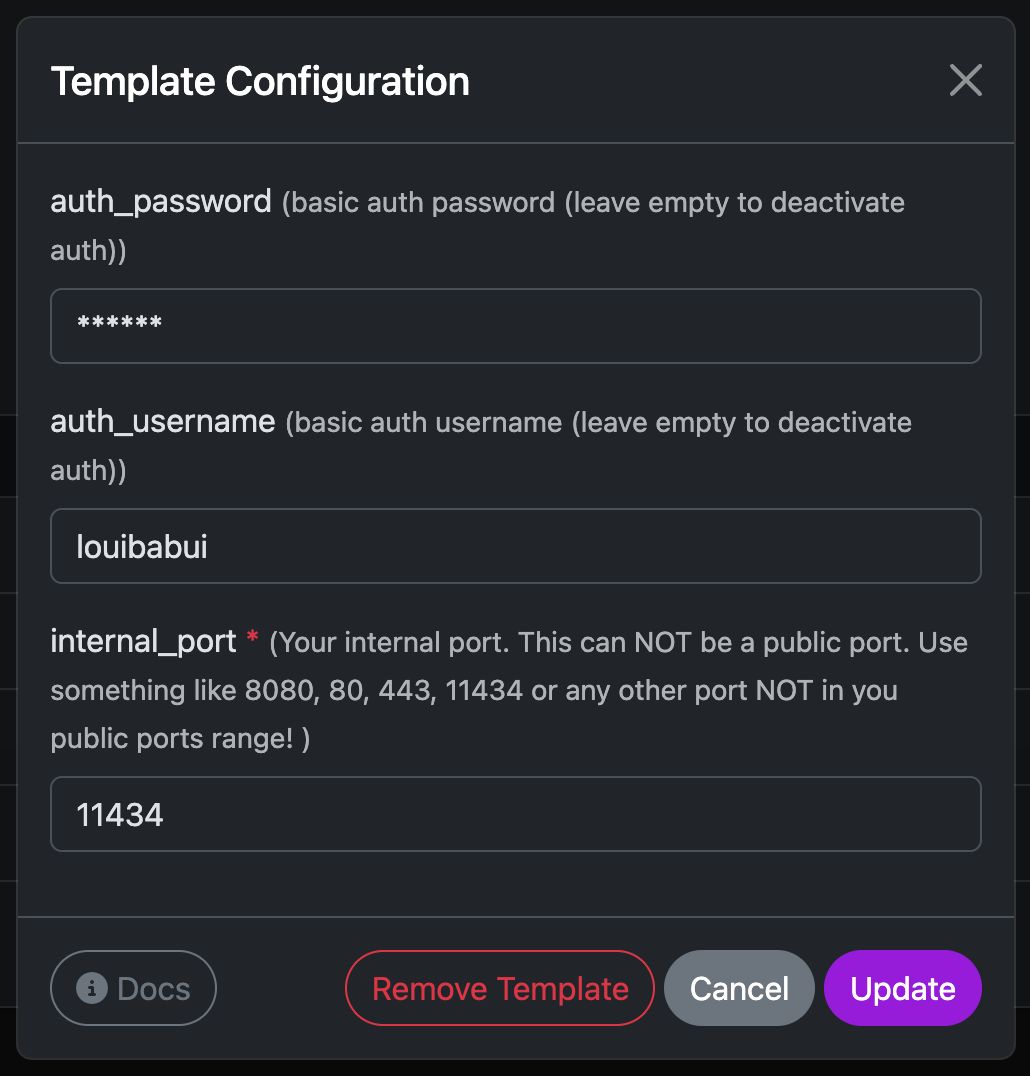

3. Valgfri adgangskodebeskyttelse

Hvis et brugernavn og en adgangskode angives, sikres endepunktet med Basic Auth. Hvis begge værdier udelades, deaktiveres godkendelsen.

4. Ren og minimal opsætning

Konfigurationen genererer et dedikeret proxy-slutpunkt, lytter på en valgt port og videresender alt til din interne service.

Sådan fungerer det

Input

Du konfigurerer kun skabelonen før installationen.

Den eksterne port vil automatisk blive tildelt og vist ved siden af skabelonnavnet, ligesom med andre skabeloner.

🚨 Brug ikke port 443 og medbring ikke et selvsigneret certifikat på din port!

Intern Flow

- Nginx er installeret (inklusive htpasswd support).

- Hvis godkendelse er aktiveret, oprettes der en adgangskodefil.

- En proxy-konfiguration er placeret under

/etc/nginx/sites-available/trooperai-webproxy-<external_port> - Konfigurationen videresender al indgående trafik til

http://127.0.0.1:<internal_port>. - WebSocket opgraderingsheaders videresendes automatisk.

- Nginx genindlæses og endpointet aktiveres.

Timeout-klasser

| Trafiktype | Hvordan det opdages | Proxy timeout |

|---|---|---|

| Almindelig HTTP-anmodning/svar | Alt der ikke matcher nedenfor | 60s (STANDARD) |

| Chat/Streaming (SSE / NDJSON) | Stien indeholder /api/chat, /chat/completions, /api/generate, /generate, /stream, /events, or Accept: text/event-stream / application/x-ndjson |

10 min (LANG) |

| Store filneddownloadninger | Range header, fil-lignende sti/udvidelse Accept: application/octet-stream |

30 min (DOWNLOAD) |

| WebSockets | HTTP-opgradering til WS/WSS | Ingen proxy inaktivitetstimeout |

Proxyen opgraderer også timeouts dynamisk på svar (f.eks. hvis din server sender

206orContent-Disposition: attachment, øges den til DOWNLOAD selv hvis anmodningen ikke oprindeligt blev klassificeret som en download).

Gratis SSL-certifikat inkluderet

Når den er aktiv, registrerer Trooper.AI's router den eksponerede port, udsteder et gratis SSL-certifikat og publicerer dit sikre endpoint.

Eksempel resultat

Givet et Trooper.AI-tildelt domæne som:

myapp123-husky-delta.secure.trooper.ai

og en offentligt tilgængelig port inden for dit konfigurerede område (f.eks., 12345), med en intern service der lytter på port 8080,

forbindelsesflowet vil være: 8080 -> 12345 -> https://myapp123-husky-delta.secure.trooper.ai.

Dette videresender sikkert trafik fra det offentlige HTTPS-endepunkt til din interne service.

Fejlfinding

Vi har samlet svar på ofte stillede spørgsmål vedrørende webproxy-funktionen. For individuel assistance bedes du kontakte vores supportteam: Kontakt Support.

Hvor finder jeg mit domæne?

Sørg for, at din interne service kører på den ønskede port, og installer eller opdater derefter webproxy-skabelonen. Det tildelte domæne og SSL-aktiveringsstatus (angivet med et hængelåsikon) vises derefter.

Er min interne service HTTP eller HTTPS?

Det er et gyldigt spørgsmål. Internt kører din tjeneste som en standard HTTP-tjeneste på en konfigurerbar port, såsom 8080. Denne port forbliver intern for din serverinstans. Webproxy-tjenesten installeret via denne skabelon håndterer SSL-kryptering, automatisk provisioning og administration af SSL-certifikatet for sikker ekstern adgang. Dybest set etablerer denne skabelon en sikker HTTPS-forbindelse mellem din interne port og det offentlige internet.

Eksisterende Nginx-konfigurationer

Denne skabelon installerer og konfigurerer Nginx til at route intern trafik på din GPU-server. Selvom den ikke vil overskrive eksisterende konfigurationer, anbefales det generelt ikke at administrere Nginx direkte på din GPU-server på grund af potentiel kompleksitet. Overvej om direkte Nginx-administration er nødvendig for dit workflow.